No mundo digital vertiginoso de hoje, onde cada clique e cada conexão representam uma porta de entrada para oportunidades, mas também para ameaças, a segurança da sua rede deixou de ser um luxo para se tornar uma necessidade vital.

Eu, por exemplo, já passei pela frustração de ver sistemas vulneráveis e sei bem a dor de cabeça que um incidente de segurança pode causar, tanto para um negócio quanto para a nossa paz de espírito em casa.

Com a proliferação de ataques de ransomware cada vez mais sofisticados e a crescente complexidade das redes com a adoção massiva de IoT e trabalho remoto, a escolha do equipamento de segurança certo se tornou uma tarefa assustadora, quase um campo minado para quem não é especialista.

As empresas, grandes e pequenas, estão sentindo na pele a pressão de novas regulamentações como a LGPD, exigindo não apenas a proteção de dados, mas a prova de que essa proteção é eficaz e contínua.

Sem falar nas tendências futuras, com a inteligência artificial sendo usada tanto para criar defesas robustas quanto para orquestrar ataques nunca antes vistos, o que nos força a repensar constantemente nossas estratégias de proteção.

É um cenário em constante evolução, e a desinformação pode levar a escolhas caras e ineficazes. Por isso, selecionar o hardware e o software ideais não é apenas sobre gastar dinheiro, mas sim sobre investir em tranquilidade e resiliência digital.

Abaixo, vamos descobrir exatamente o que você precisa.

A Compreensão Profunda das Suas Necessidades: O Primeiro Passo para a Defesa Perfeita

Escolher os equipamentos de segurança de rede corretos é como montar um quebra-cabeça complexo onde cada peça tem que se encaixar perfeitamente para formar uma imagem de proteção completa. E acredite em mim, já vi muita gente gastar rios de dinheiro em soluções que eram overkill para suas necessidades ou, pior ainda, que deixavam brechas gritantes. Antes de pensar em firewalls caros ou softwares de última geração, a pergunta crucial é: o que você realmente precisa proteger? Parece óbvio, mas muitas vezes a pressa ou a desinformação nos levam a pular essa etapa vital. Precisamos mapear os ativos digitais mais importantes, entender quem precisa acessá-los e de onde, e o mais importante, identificar onde estão os calcanhares de Aquiles da sua rede. É como um médico fazendo um diagnóstico: sem entender a fundo o paciente, o tratamento pode ser ineficaz ou até prejudicial. Já presenciei, com um cliente, a implementação de um sistema de detecção de intrusões sofisticadíssimo, mas que falhou miseravelmente porque a rede interna não tinha um controle de acesso básico configurado corretamente. Foi um soco no estômago ver o investimento ser em vão por falta de um planejamento inicial adequado.

1. Avaliando o Seu Cenário de Ameaças e Vulnerabilidades

Para construir uma defesa robusta, é imperativo que você tenha uma compreensão clara do cenário de ameaças que o cerca. Não se trata apenas de “hackers genéricos”, mas sim de identificar os ataques mais prováveis de acontecer no seu contexto específico. Você lida com dados sensíveis de clientes que podem ser alvo de ransomware? Seus funcionários acessam a rede de casa, aumentando a superfície de ataque para phishing? Você utiliza muitos dispositivos IoT que podem ser pontos de entrada? Eu, por exemplo, comecei a prestar muito mais atenção em ataques de engenharia social depois de ver um colega cair em um golpe de e-mail que quase comprometeu todo o nosso sistema. Essa experiência me fez perceber que, por mais tecnologia que tenhamos, o fator humano é, muitas vezes, a maior vulnerabilidade. Uma boa avaliação de ameaças considera não só as ameaças externas, mas também as internas, como funcionários descontentes ou erros acidentais. É um exercício de mapeamento que, feito com seriedade, economiza tempo e dinheiro no longo prazo. Pense nos cenários de desastre e em como você se recuperaria – essa perspectiva muda tudo.

2. Definindo o Orçamento e o Retorno Sobre o Investimento em Segurança

Ah, o orçamento! Esse é um ponto que sempre causa dor de cabeça, mas que é fundamental. Muitas empresas veem a segurança como um gasto, não como um investimento. Essa mentalidade, para mim, é o maior erro estratégico. Pense no custo de uma violação de dados: multas regulatórias (como as da LGPD aqui no Brasil), perda de reputação, interrupção das operações, custo de remediação, e a confiança abalada dos clientes. Eu já vi de perto o prejuízo imensurável que um ataque pode causar a uma pequena empresa que não investiu o mínimo em segurança. O investimento em segurança deve ser proporcional ao valor dos ativos que você está protegendo e ao impacto potencial de uma violação. Não é sobre gastar mais, é sobre gastar de forma inteligente. Um bom ROI em segurança significa não apenas evitar perdas financeiras diretas, mas também preservar a imagem da marca, garantir a continuidade dos negócios e, acima de tudo, a paz de espírito. Comece com o que é crítico e expanda gradualmente, sempre com base em uma análise de risco e custo-benefício. Afinal, de que adianta ter a melhor segurança do mundo se o seu negócio já quebrou por causa dela?

Os Pilares da Defesa: Firewalls e Roteadores Inteligentes

Se a segurança de rede fosse uma fortaleza, os firewalls seriam as muralhas e os roteadores, os portões de acesso. E, como todo bom construtor sabe, a força de uma fortaleza depende da robustez de suas muralhas e da inteligência de seus portões. Por muito tempo, pensei que qualquer firewall “serviria”, mas a complexidade das ameaças modernas me fez entender que eles são muito mais do que simples barreiras de pacotes. Eles são cérebros que filtram, inspecionam e tomam decisões em tempo real sobre cada pedaço de informação que tenta entrar ou sair da sua rede. Eu, particularmente, lembro-me da minha surpresa quando um firewall de próxima geração (NGFW) barrou uma tentativa de phishing que havia passado por todos os filtros de e-mail – um alívio imenso e a prova de que a inteligência contextual é um diferencial.

1. Escolhendo o Firewall Certo: UTM, NGFW e Mais

A escolha do firewall é uma das decisões mais importantes. Não se trata mais apenas de bloquear portas, mas de entender o contexto do tráfego. Temos principalmente três tipos para considerar:

- Firewalls Tradicionais: Básicos, filtram por IP e porta. São os avôs da segurança de rede, ainda úteis para funções muito específicas, mas insuficientes para as ameaças de hoje. Se você tem uma pequena rede doméstica e um orçamento apertado, talvez sirvam como um primeiro degrau.

- UTM (Unified Threat Management): Essas são soluções “tudo em um”, combinando firewall, VPN, antivírus, anti-spam, filtragem de conteúdo e prevenção de intrusões em um único aparelho. Para pequenas e médias empresas, um UTM pode ser uma excelente opção, simplificando a gestão e reduzindo custos. Eu vejo muitos de meus clientes que não têm uma equipe de TI dedicada optando por UTMs, e eles funcionam muito bem, desde que sejam bem configurados e atualizados.

- NGFW (Next-Generation Firewall): Esses são os pesos-pesados. Vão além do básico, inspecionando o tráfego em níveis mais profundos (camada de aplicação), identificando aplicativos, controlando usuários específicos e integrando-se com inteligência de ameaças. Eles são ideais para grandes empresas ou para quem lida com dados muito sensíveis e precisa de uma proteção granular e contextual. Minha experiência mostra que investir em um bom NGFW para uma empresa de médio porte que está crescendo pode ser a decisão mais acertada para evitar dores de cabeça futuras.

É crucial entender que um firewall, por mais avançado que seja, precisa de atualizações constantes e uma equipe atenta para monitorá-lo. Não é um equipamento que você “configura e esquece”.

2. A Importância Crítica do Roteador Seguro para a Conectividade e Defesa

O roteador é, na prática, o coração da sua rede, o ponto por onde todo o tráfego de internet passa. Se ele não for seguro, toda a sua estratégia de defesa pode ruir. Não é incomum que roteadores domésticos ou até mesmo alguns roteadores de nível empresarial venham com senhas padrão que nunca são alteradas – um convite aberto para invasores! Eu sempre recomendo verificar a segurança do roteador primeiro, antes de qualquer outra coisa. Procure por roteadores que ofereçam:

- Recursos de Segurança Integrados: Muitos roteadores modernos vêm com firewalls básicos, VPN pass-through, e até mesmo recursos de segmentação de rede (VLANs), que permitem separar a rede de convidados da rede principal, por exemplo.

- Firmware Atualizável: Um bom roteador permite que seu firmware seja atualizado regularmente para corrigir vulnerabilidades e adicionar novas funcionalidades de segurança. A falta de atualizações de firmware é uma falha de segurança alarmante que vejo acontecer com frequência.

- Controle de Acesso: A capacidade de controlar quem pode se conectar à sua rede (filtragem de MAC, autenticação forte) e o que eles podem fazer.

Lembre-se, o roteador é o seu primeiro e último ponto de defesa para a internet. Um roteador comprometido pode transformar sua rede em uma autoestrada para cibercriminosos, sem que você nem perceba. É assustador pensar, mas a realidade é essa.

Defesas Ativas: Sistemas de Prevenção e Detecção de Intrusões (IDPS)

Imagine que o firewall é a muralha que impede a entrada de inimigos óbvios. Os sistemas de prevenção e detecção de intrusões (IDPS), por outro lado, são os guardas de elite que patrulham a fortaleza, procurando por qualquer movimento suspeito que tenha burlado a primeira linha de defesa, ou mesmo por traidores dentro dos muros. Eles são proativos, não apenas reativos. Eu considero o IDPS um dos investimentos mais estratégicos, especialmente para empresas que lidam com informações valiosas ou que precisam de conformidade rigorosa. Já vi um IDPS barrar um ataque de injeção SQL que teria sido desastroso, mesmo depois do firewall principal ter permitido o tráfego inicial. Foi um momento de “ufa!”, mostrando que ter camadas de segurança é fundamental.

1. O Que São e Como Funcionam os IDPS?

Os IDPS (Intrusion Detection and Prevention Systems) monitoram o tráfego de rede em busca de atividades maliciosas ou violações de políticas de segurança. A diferença crucial entre eles é a ação:

- IDS (Intrusion Detection System): Apenas detecta e alerta. É como um alarme que dispara e notifica os seguranças. Eles são ótimos para visibilidade e para entender o que está acontecendo na sua rede, mas não param o ataque por si só. Eu uso um IDS para entender padrões de ataque e refinar minhas políticas de firewall.

- IPS (Intrusion Prevention System): Vai um passo além e toma ações para impedir o ataque. Pode bloquear o tráfego malicioso, reconfigurar um firewall ou até mesmo desconectar um usuário. É o guarda que não só dispara o alarme, mas também neutraliza a ameaça imediatamente. Para mim, a parte “prevenção” é onde o valor real se manifesta, especialmente em ambientes onde o tempo de resposta é crítico.

Eles funcionam de duas maneiras principais:

* Baseados em Assinaturas: Procuram por padrões conhecidos de ataques (assinaturas). É eficaz contra ameaças já catalogadas, mas pode ser enganado por ataques novos ou variantes.

* Baseados em Anomalias: Criam um perfil do comportamento normal da rede e sinalizam qualquer desvio. Isso é muito poderoso para detectar ameaças desconhecidas (zero-day), mas pode gerar mais falsos positivos.

A combinação de ambos é, na minha experiência, a mais eficaz. É como ter um guarda que conhece os rostos dos criminosos e também percebe quando alguém está agindo de forma estranha.

2. Posicionando o IDPS na Sua Arquitetura de Rede

Onde você posiciona o IDPS na sua rede faz toda a diferença para sua eficácia. Ele pode ser implementado de várias formas:

- Na Borda da Rede: Logo após o firewall, para inspecionar todo o tráfego que entra e sai. É um ponto estratégico para barrar ameaças antes que elas cheguem à rede interna. Muitos NGFWs já incorporam funcionalidades de IPS.

- Segmentos Internos da Rede: Para proteger áreas específicas, como servidores de banco de dados ou redes de produção. Isso é crucial para o que chamamos de “defesa em profundidade”, onde, mesmo que um invasor passe pela borda, ele ainda encontra barreiras internas. Eu sempre aconselho meus clientes a segmentar suas redes e colocar IDPS em pontos críticos – é uma camada extra de segurança que vale a pena.

- Hospedeiro (HIPS/HIDS): Instalado diretamente em servidores ou estações de trabalho, monitorando atividades locais. Isso é vital para proteger endpoints individualmente, independentemente de estarem conectados à rede principal ou não.

A escolha do posicionamento dependerá da sua arquitetura de rede, dos ativos que você quer proteger e do nível de visibilidade que você deseja ter. O importante é que ele esteja lá, atento e pronto para agir quando as coisas ficarem feias.

Protegendo a Ponta: Antivírus e Detecção e Resposta de Endpoint (EDR)

Se a rede é a cidade, e os firewalls as muralhas, então cada computador, cada notebook, cada celular é uma casa dentro dessa cidade. E assim como uma casa precisa de uma boa porta e de um bom sistema de alarme, cada endpoint precisa de sua própria linha de defesa. Por muitos anos, o antivírus tradicional era a estrela, mas com a evolução das ameaças, ele se tornou apenas a primeira camada. Já passei pela agonia de ter um vírus “novo” que o antivírus comum não pegava, e a dor de cabeça para limpar a máquina foi imensa. Foi aí que entendi que precisava de algo mais robusto, algo que não só detectasse o conhecido, mas que também percebesse o comportamento estranho, o novo, o ainda não catalogado. Essa é a era do EDR, e para mim, ele é um game-changer.

1. Antivírus Tradicional vs. EDR: Uma Evolução Necessária

A diferença entre o antivírus que conhecemos e o EDR é como comparar um guarda de rua a um detetive forense.

- Antivírus Tradicional: Foca na detecção e remoção de malwares conhecidos baseados em assinaturas. É eficiente contra ameaças comuns e amplamente distribuídas. É sua primeira linha de defesa, o que impede a grande maioria dos problemas. No entanto, é facilmente burlado por ameaças mais sofisticadas, especialmente as “zero-day” (que ainda não têm assinatura). Eu ainda uso antivírus em todas as minhas máquinas, mas sei que ele não é a solução definitiva.

- EDR (Endpoint Detection and Response): Ele vai muito além. O EDR monitora continuamente as atividades nos endpoints, coletando dados sobre processos, conexões de rede, alterações no sistema e interações com arquivos. Ele usa inteligência artificial e aprendizado de máquina para analisar esse comportamento em tempo real, identificando anomalias e atividades suspeitas que podem indicar um ataque, mesmo que o malware seja desconhecido. Uma vez detectada uma ameaça, o EDR pode isolar o endpoint, encerrar processos maliciosos e até mesmo reverter alterações feitas pelo atacante. Para mim, o EDR é como ter um time de especialistas forenses trabalhando 24 horas por dia em cada máquina, sempre à procura do incomum. Já me salvou de situações onde um ransomware tentou se instalar, e o EDR o identificou pelo comportamento antes mesmo de qualquer criptografia começar.

Para empresas, especialmente as que adotam o trabalho remoto, um EDR não é mais um luxo, mas uma necessidade. É a diferença entre saber que algo ruim aconteceu e poder pará-lo antes que cause estragos reais.

2. Dicas Essenciais para a Implementação Efetiva de Proteção de Endpoint

Implementar a proteção de endpoint vai além de apenas instalar um software. Há algumas práticas que considero fundamentais:

- Cobertura Total: Certifique-se de que todos os dispositivos que acessam sua rede, sejam eles da empresa ou pessoais (se você permitir BYOD – Bring Your Own Device), estejam protegidos com uma solução robusta. Deixar um único aparelho desprotegido é como deixar uma porta destrancada na sua fortaleza.

- Atualizações Constantes: Mantenha o software antivírus e EDR sempre atualizado. Novas ameaças surgem a cada segundo, e as atualizações contêm as defesas mais recentes. Automatize esse processo sempre que possível.

- Conscientização do Usuário: Nenhuma tecnologia de segurança é 100% eficaz se os usuários não estiverem conscientes dos riscos. Treinamentos regulares sobre phishing, senhas fortes e higiene digital são tão importantes quanto o software. Eu sempre digo que o elo mais fraco da corrente de segurança é, muitas vezes, o ser humano desinformado.

- Integração: Se possível, integre sua solução de EDR com seu SIEM (Security Information and Event Management) ou outras ferramentas de segurança para ter uma visão unificada e centralizada de todas as ameaças e eventos.

Investir em EDR é investir em resiliência. É ter a capacidade de não só detectar, mas também de responder rapidamente, minimizando o impacto de um ataque e garantindo a continuidade das suas operações. É um alívio saber que você tem essa camada extra de proteção.

Blindando Sua Informação: VPNs e Criptografia

Em um mundo onde a internet pública é um rio de águas turvas e perigosas, enviar informações sensíveis sem proteção é como gritar seus segredos no meio da praça. A VPN (Virtual Private Network) e a criptografia são seus escudos, suas capas de invisibilidade que transformam esse rio perigoso em um túnel particular e seguro. Eu, pessoalmente, nunca acesso minha conta bancária ou realizo transações importantes em redes Wi-Fi públicas sem antes ativar minha VPN. Já ouvi histórias assustadoras de interceptação de dados em cafés e aeroportos, e a sensação de vulnerabilidade é algo que não desejo a ninguém. Com o aumento do trabalho remoto e a necessidade de acessar recursos da empresa de qualquer lugar, VPNs e criptografia se tornaram ferramentas indispensáveis para proteger a integridade e a confidencialidade dos dados.

1. Entendendo o Poder da VPN para Acesso Seguro

Uma VPN cria um “túnel” seguro e criptografado através da internet pública, conectando seu dispositivo a uma rede privada. Isso significa que todo o tráfego que passa por esse túnel está protegido de olhos curiosos e interceptações. Pense nos principais benefícios:

- Confidencialidade: Ninguém pode “espiar” seus dados enquanto eles viajam pela internet. Sua comunicação, seus arquivos e sua navegação são privados.

- Integridade: Garante que os dados não foram alterados durante o trânsito. Você tem certeza de que a informação que chega é a mesma que foi enviada.

- Autenticação: Garante que você está se conectando ao servidor VPN correto e que o servidor está se conectando ao seu dispositivo legítimo.

- Anonimato e Localização: Mascara seu endereço IP real, fazendo parecer que você está acessando a internet de outro local. Isso pode ser útil para contornar restrições geográficas ou aumentar sua privacidade online.

No contexto corporativo, uma VPN é vital para permitir que funcionários remotos acessem a rede interna da empresa de forma segura, como se estivessem no escritório. Isso evita que dados sensíveis sejam transmitidos por canais inseguros e abre portas para o trabalho flexível sem comprometer a segurança. Eu utilizo VPNs diariamente para acessar servidores de clientes, e é uma ferramenta que me dá uma tranquilidade enorme.

2. A Criptografia: O Escudo Invisível dos Seus Dados

A criptografia é a arte e a ciência de transformar informações em um código ilegível, acessível apenas para quem possui a chave secreta. É a base de toda a segurança digital moderna, e sem ela, a privacidade online seria praticamente impossível.

- Criptografia de Dados em Trânsito: É o que protege suas comunicações online (e-mails, mensagens, transações bancárias). Quando você vê um cadeado verde na barra de endereço do seu navegador, é a criptografia SSL/TLS em ação, garantindo que sua conexão é segura. Eu sempre verifico esse cadeado antes de digitar qualquer informação sensível em um site.

- Criptografia de Dados em Repouso: Protege as informações armazenadas em seus dispositivos (notebooks, discos rígidos, pendrives) e servidores. Mesmo que um dispositivo seja roubado, os dados estarão ilegíveis sem a chave de descriptografia. Um bom exemplo é a criptografia de disco completo (FDE), que torna seu notebook inútil para um ladrão de dados. Eu mesmo criptografo todos os meus discos, porque a gente nunca sabe o que pode acontecer.

A escolha dos algoritmos de criptografia (AES-256, RSA, etc.) e o gerenciamento seguro das chaves são aspectos técnicos cruciais que devem ser considerados. No fim das contas, a criptografia é a garantia de que, mesmo que seus dados caiam nas mãos erradas, eles não poderão ser lidos ou utilizados indevidamente. É a última linha de defesa, a barreira que protege seus segredos mais valiosos.

O Elo Mais Forte (ou Mais Fraco): O Fator Humano e as Políticas de Segurança

Por mais tecnologia de ponta que você implemente, o fator humano continua sendo o elo mais crítico da sua corrente de segurança. Já vi sistemas impenetráveis serem comprometidos por um único clique errado de um funcionário desavisado ou por uma senha fraca. É um lembrete constante de que a segurança não é apenas sobre hardware e software; é sobre pessoas, processos e a cultura de uma organização. Eu, por exemplo, já fui vítima de uma tentativa de golpe de “CEO” por e-mail, e só não caí porque os treinamentos de segurança me deixaram desconfiado de e-mails com tom de urgência e solicitações incomuns. Aquela sensação de quase cair, de ter meu julgamento testado, reforça a importância de estar sempre alerta.

1. Treinamento e Conscientização em Segurança: Educando a Primeira Linha de Defesa

Não dá para esperar que todos sejam especialistas em cibersegurança, mas é nossa responsabilidade garantir que todos na sua equipe entendam seu papel na proteção dos dados. Treinamentos regulares e interativos são cruciais.

- Phishing e Engenharia Social: A maioria dos ataques começa com uma tentativa de enganar o usuário. Simulações de phishing e workshops sobre como identificar e-mails suspeitos, mensagens e ligações são extremamente eficazes. Eu, em meus projetos, insisto que os clientes façam simulações de phishing periodicamente para manter a equipe afiada. É impressionante como o número de cliques em links maliciosos diminui drasticamente após algumas sessões de treinamento.

- Higiene de Senhas: A importância de senhas fortes, únicas e o uso de gerenciadores de senhas e autenticação de dois fatores (MFA). Acredite, senhas como “123456” ou “senha” ainda são comuns. Isso me dá calafrios!

- Segurança em Dispositivos Móveis e Redes Domésticas: Com o trabalho remoto, a segurança não se limita mais ao escritório. Orientar sobre o uso seguro de dispositivos pessoais e redes Wi-Fi domésticas é vital para evitar brechas.

A educação em segurança deve ser contínua e adaptada à realidade dos usuários. Não é uma palestra anual chata; é um processo envolvente que empodera as pessoas a serem a primeira e mais eficaz linha de defesa.

2. Desenvolvendo e Implementando Políticas de Segurança Claras e Eficazes

As políticas de segurança são o “manual de instruções” da sua fortaleza digital. Elas estabelecem as regras, responsabilidades e procedimentos que todos devem seguir para manter a rede segura. Sem políticas claras, há caos e vulnerabilidade.

- Política de Uso Aceitável (PUA): Define como os recursos da rede (internet, e-mail, dispositivos da empresa) podem ser usados. Isso evita comportamentos arriscados, como download de softwares piratas ou acesso a sites maliciosos.

- Política de Senhas: Detalha os requisitos para senhas (complexidade, validade, não repetição) e o uso obrigatório de MFA.

- Política de Resposta a Incidentes: O que fazer quando uma violação de segurança acontece? Quem contatar? Como conter o dano? Ter um plano de resposta a incidentes bem definido pode minimizar o impacto de um ataque, algo que aprendi da forma mais difícil em um incidente que presenciei e que, sem um plano claro, demoramos muito para controlar.

- Política de Acesso: Quem pode acessar o quê, e sob quais condições. Isso inclui controle de acesso baseado em função (RBAC) e o princípio do privilégio mínimo (dar apenas o acesso necessário para a função).

As políticas devem ser comunicadas de forma clara, ser facilmente acessíveis e revisadas periodicamente para se adaptar às novas ameaças e tecnologias. Uma política de segurança bem elaborada é como ter uma constituição para a sua segurança, garantindo que todos os elementos do seu sistema trabalhem em harmonia para um objetivo comum: a proteção.

O Futuro da Proteção: Inteligência Artificial e Automação na Segurança

Se tem uma coisa que a cibersegurança me ensinou é que o campo de batalha digital está em constante evolução. Os ataques de hoje são mais rápidos, mais furtivos e mais adaptativos do que nunca. É como uma corrida armamentista onde os cibercriminosos estão usando cada vez mais inteligência artificial para orquestrar seus ataques. Mas a boa notícia é que nós também podemos usar essa mesma tecnologia, e até superá-los. A inteligência artificial (IA) e o aprendizado de máquina (ML) não são mais ficção científica; eles são a próxima fronteira da segurança de rede, permitindo detecções e respostas que seriam impossíveis para humanos. Confesso que no início eu era cético, mas depois de ver a IA em ação detectando ameaças em milissegundos que levariam horas para um analista humano, minha perspectiva mudou completamente. É a sensação de ter um exército de gênios trabalhando para você 24 horas por dia, 7 dias por semana.

1. Como a IA e o ML Revolucionam a Detecção de Ameaças

A IA e o ML trazem uma capacidade analítica sem precedentes para a segurança. Eles não se limitam a regras predefinidas ou assinaturas; eles aprendem e se adaptam.

- Análise de Comportamento Anormal: Diferente dos métodos tradicionais, a IA pode construir um perfil de “normalidade” para cada usuário, dispositivo ou aplicativo na rede. Qualquer desvio desse padrão – um login em um horário incomum, um volume atípico de dados sendo transferido, um arquivo acessado por um usuário não autorizado – é imediatamente sinalizado como uma anomalia potencial. Isso é crucial para detectar ataques “zero-day” ou ameaças internas que não teriam assinaturas conhecidas. Já vi sistemas de IA detectarem insiders maliciosos que tentavam exfiltrar dados, algo que um firewall ou antivírus jamais pegaria.

- Correlação de Eventos: Em uma rede complexa, milhões de eventos de segurança são gerados por dia. Para um humano, analisar tudo isso é impossível. A IA e o ML podem correlacionar eventos de diferentes fontes (firewall, EDR, logs de servidores) em tempo real, identificando padrões de ataque que seriam invisíveis de outra forma. É como juntar milhares de peças de um quebra-cabeça em segundos para ver a imagem completa do ataque em andamento.

- Detecção de Malware Polimórfico: Malwares que mudam seu código para evitar detecção baseada em assinatura são um pesadelo. A IA pode analisar características mais profundas do código e do comportamento do malware, identificando-o mesmo que ele mude de forma.

A capacidade da IA de aprender e se adaptar torna-a uma ferramenta incrivelmente poderosa na batalha contra ameaças que estão sempre evoluindo. É uma corrida, e a IA é a nossa vantagem na linha de frente.

2. Automação da Resposta: Agindo na Velocidade da Luz

A detecção é apenas metade da batalha. A outra metade é a resposta. E em um ataque moderno, cada segundo conta. É aqui que a automação entra em jogo, trabalhando de mãos dadas com a IA.

- SOAR (Security Orchestration, Automation and Response): Plataformas SOAR utilizam a inteligência da IA para automatizar tarefas de resposta a incidentes que, de outra forma, exigiriam intervenção humana. Por exemplo, se a IA detecta um endpoint comprometido, o SOAR pode automaticamente isolar o dispositivo da rede, bloquear IPs maliciosos no firewall, e iniciar a varredura e remediação, tudo sem intervenção humana. Eu vi um SOAR responder a um alerta de segurança e neutralizar uma ameaça em menos de 30 segundos, algo que levaria horas para minha equipe fazer manualmente. Foi simplesmente espetacular.

- Respostas Contextualizadas: A automação baseada em IA não é cega. Ela pode tomar decisões inteligentes com base no contexto da ameaça e na criticidade do ativo envolvido. Um incidente em um servidor de produção vital terá uma resposta mais agressiva e rápida do que um alerta em uma estação de trabalho de baixo risco.

- Alívio da Carga de Trabalho: Ao automatizar tarefas repetitivas e de baixo nível, a IA e a automação liberam os analistas de segurança para se concentrarem em ameaças mais complexas e na estratégia. Isso não só aumenta a eficiência, mas também reduz o estresse da equipe.

Em suma, a IA e a automação estão nos permitindo não apenas detectar ameaças mais rapidamente e com mais precisão, mas também responder a elas na velocidade que o cenário de ameaças exige. É a evolução natural da segurança, e quem não embarcar nessa onda ficará para trás.

Integrando e Gerenciando: Construindo uma Postura de Segurança Unificada

Ter os melhores equipamentos é um excelente começo, mas de que adianta ter um arsenal de defesa se cada arma aponta para uma direção diferente? A verdade é que a segurança de rede moderna exige uma abordagem integrada e centralizada. Já testemunhei a frustração de equipes de TI tentando juntar dados de firewalls, antivírus, IDPS e VPNs, cada um com sua própria interface e formato de log. Era uma torre de Babel digital, onde a falta de comunicação entre os sistemas resultava em cegueira e vulnerabilidades. A integração e a gestão centralizada não são apenas conveniência; são a chave para uma postura de segurança coesa e eficaz, permitindo uma visibilidade total e uma resposta coordenada. É a diferença entre ter vários sentinelas isolados e ter um centro de comando unificado que coordena todas as defesas da sua fortaleza.

1. A Visão Unificada com SIEM e XDR

Para ter uma visão clara do que está acontecendo em sua rede, você precisa de ferramentas que coletem, analisem e correlacionem dados de todos os seus dispositivos de segurança.

- SIEM (Security Information and Event Management): Um SIEM é como o cérebro da sua operação de segurança. Ele coleta logs e eventos de segurança de todas as suas fontes (firewalls, servidores, endpoints, aplicativos, dispositivos de rede), normaliza esses dados e os armazena para análise. O mais importante é que ele utiliza regras e IA para correlacionar eventos, identificar padrões de ataque e gerar alertas em tempo real. Por exemplo, um SIEM pode correlacionar um alerta de login falho no firewall com uma tentativa de acesso a um servidor crítico por um usuário específico no mesmo horário, indicando uma possível tentativa de invasão. Minha experiência com SIEMs me mostrou que eles são indispensáveis para empresas que precisam de conformidade rigorosa e visibilidade completa.

- XDR (Extended Detection and Response): O XDR é uma evolução do EDR, ampliando a detecção e resposta para além dos endpoints, incluindo e-mail, rede, nuvem e identidades. Ele oferece uma visão ainda mais abrangente, orquestrando a resposta em múltiplos domínios. Se um EDR é um detetive de endpoint, um XDR é uma agência de investigação completa, com equipes especializadas em todas as áreas da sua rede. Para mim, o XDR é o futuro, oferecendo uma abordagem mais holística e automatizada.

Ambos são cruciais para transformar uma montanha de dados brutos em inteligência acionável, permitindo que você reaja rapidamente e com precisão a qualquer ameaça.

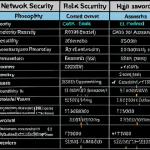

| Tipo de Necessidade | Equipamentos Recomendados | Benefícios Chave | Considerações Importantes |

|---|---|---|---|

| Pequenas Empresas / Home Office Avançado | Roteador com segurança avançada (VPN, firewall básico), UTM (Unified Threat Management), Antivírus com recursos de EDR. | Custo-benefício, simplicidade de gestão, proteção abrangente para ambientes menores. | Necessidade de atualizações constantes de firmware e software; suporte técnico confiável é essencial. |

| Médias Empresas | NGFW (Next-Generation Firewall), IDPS dedicado, Solução EDR/XDR, VPN corporativa robusta, SIEM básico. | Proteção granular contra ameaças avançadas, visibilidade de rede aprimorada, conformidade regulatória. | Demanda maior conhecimento técnico para configuração e manutenção; integração entre sistemas é crucial. |

| Grandes Empresas / Ambientes de Alta Segurança | NGFW de alto desempenho, IDPS multi-camada, Plataforma XDR completa, SIEM avançado, Automação SOAR, Soluções de segurança em nuvem (CASB, CSPM). | Defesa em profundidade, detecção e resposta automatizadas, inteligência de ameaças em tempo real, governança e conformidade abrangentes. | Complexidade de implementação e gestão; requer equipe de segurança dedicada e altamente qualificada; alto investimento. |

2. A Importância da Gestão Centralizada e do Monitoramento Contínuo

Mesmo com as melhores ferramentas, sem gestão e monitoramento, você estará voando às cegas. A gestão centralizada, geralmente por meio de plataformas unificadas, permite que você configure, monitore e atualize todos os seus dispositivos de segurança de um único painel. Isso reduz a complexidade, minimiza erros de configuração e acelera o tempo de resposta a incidentes.

- Dashboards e Relatórios: Ter painéis de controle intuitivos que mostram o status da sua segurança em tempo real é vital. Relatórios regulares sobre ameaças detectadas, vulnerabilidades e conformidade ajudam a tomar decisões estratégicas. Eu adoro dashboards limpos e informativos – eles me dão uma sensação de controle imediata.

- Atualizações e Patches: A gestão centralizada facilita a aplicação de patches de segurança e atualizações de software em todos os seus equipamentos, garantindo que suas defesas estejam sempre em dia com as últimas ameaças.

- Monitoramento 24/7: A maioria dos ataques não espera pelo horário comercial. Ter um monitoramento contínuo, seja por uma equipe interna, um MSSP (Managed Security Service Provider) ou com o uso de automação e IA, é essencial para detectar e responder a ameaças a qualquer hora do dia ou da noite.

Construir uma postura de segurança robusta não é apenas sobre comprar os equipamentos mais caros; é sobre integrá-los de forma inteligente, gerenciá-los com eficiência e monitorá-los incansavelmente. É um compromisso contínuo, mas que, na minha experiência, traz uma paz de espírito que não tem preço.

Para Concluir

A segurança de rede, como vimos, não é uma tarefa única, mas um compromisso contínuo. É como construir uma casa: você precisa de uma base sólida, paredes robustas, um bom sistema de alarme e, acima de tudo, moradores conscientes.

Investir em equipamentos de ponta, adotar defesas ativas e, crucialmente, capacitar sua equipe são passos indispensáveis para proteger o que há de mais valioso em sua era digital: seus dados e sua reputação.

Que este guia sirva como um mapa para fortalecer sua fortaleza digital, proporcionando a você e à sua empresa a tranquilidade de saber que estão protegidos contra as ameaças que surgem a cada novo dia.

Informações Úteis

1. Realize Backups Regulares e Testados: Não importa o quão boa seja sua segurança, um ataque bem-sucedido é sempre uma possibilidade remota. Ter backups atualizados e testados é sua apólice de seguro final contra perda de dados por ransomware ou falhas de sistema.

2. Implemente Autenticação Multifator (MFA): Para logins em sistemas críticos, e-mails e VPNs, o MFA adiciona uma camada extra de segurança que vai além de apenas uma senha, tornando o acesso de invasores exponencialmente mais difícil.

3. Mantenha Todo o Software e Firmware Atualizados: Vulnerabilidades recém-descobertas são constantemente exploradas. Aplicar patches e atualizações em sistemas operacionais, aplicativos e dispositivos de rede é fundamental para fechar as portas para atacantes conhecidos.

4. Considere Auditorias de Segurança Periódicas: Contratar especialistas externos para realizar testes de penetração e auditorias de vulnerabilidade pode revelar pontos fracos que sua equipe interna pode ter deixado passar, oferecendo uma perspectiva “de fora para dentro”.

5. Tenha um Plano de Resposta a Incidentes Detalhado: Saiba exatamente o que fazer antes que um ataque aconteça. Ter um plano claro para detectar, conter, erradicar e recuperar-se de incidentes de segurança pode ser a diferença entre um pequeno contratempo e um desastre.

Pontos Chave

A segurança de rede eficaz é um processo dinâmico e multifacetado. Começa com uma profunda compreensão das suas necessidades e vulnerabilidades, seguindo com a escolha inteligente de firewalls, roteadores seguros, e sistemas IDPS.

A proteção de endpoint com EDR é vital, assim como a blindagem de dados com VPNs e criptografia. No entanto, o elemento humano, através de treinamento e políticas claras, é o mais decisivo.

Por fim, a integração e a gestão centralizada com SIEM/XDR, aliadas à inteligência artificial e automação, garantem uma postura de segurança proativa e adaptável, fundamental para o cenário de ameaças atual.

Perguntas Frequentes (FAQ) 📖

P: Com tantas opções e termos técnicos, como é que alguém como eu, que não sou especialista, pode escolher o equipamento de segurança de rede certo para minha casa ou meu pequeno negócio?

R: Olha, essa é uma pergunta que recebo sempre, e confesso que, no início da minha jornada, também me senti completamente perdido nesse “mar” de siglas e promessas.

O segredo, para mim, foi parar de focar só nos nomes bonitos e olhar para o que realmente preciso. Primeiro, pense no tamanho do seu universo digital: é só você e sua família, ou uma equipe de 10 pessoas?

Qual o valor das informações que você precisa proteger? Para a maioria das casas ou pequenos negócios aqui no Brasil, um bom roteador com firewall embutido e recursos de segurança atualizados já é um excelente ponto de partida.

Não caia na armadilha de comprar o mais caro achando que é o melhor; muitas vezes, um equipamento “intermediário” de uma marca confiável, que oferece atualizações constantes e suporte ao cliente, já faz um trabalho impecável.

O importante é que ele seja fácil de gerenciar e que você se sinta seguro com ele. Pense nisso como um bom seguro de carro: você quer algo que funcione quando mais precisar, sem te dar dor de cabeça pra configurar.

E, se a grana permitir, uma solução de antivírus e firewall de endpoint de uma empresa renomada no mercado, com certeza vai te dar um sono mais tranquilo.

Já vi muita gente gastar rios de dinheiro em hardware super complexo e esquecer do básico, sabe?

P: Falando em LGPD e toda essa pressão regulatória, qual é o maior erro que as pessoas ou empresas cometem quando o assunto é segurança de rede hoje em dia?

R: Sem dúvida, o maior erro que eu vejo, e que me tira o sono quando penso em certos casos, é a mentalidade de que “segurança é um produto” e não um processo contínuo.

As pessoas compram um firewall, instalam um antivírus e pensam: “Pronto, estou seguro!”. Pura ilusão! A LGPD, por exemplo, não exige apenas que você “tenha” proteção de dados; ela exige que você “prove” que essa proteção é eficaz, que está sendo monitorada e que você tem um plano para responder a incidentes.

Já vi empresas que investiram pesado em tecnologia, mas não capacitaram seus funcionários, não revisaram suas políticas ou não tinham um plano de resposta a incidentes.

Resultado? Um vazamento que poderia ter sido contido rapidamente virou um desastre de proporções épicas, com multas altíssimas e um dano irreparável à reputação.

A segurança digital hoje é como cuidar da saúde: não basta tomar um remédio uma vez; é preciso monitoramento constante, exercícios, boa alimentação e visitas regulares ao médico.

É um compromisso diário, uma cultura a ser implementada, do estagiário ao CEO. Ignorar isso é o atalho mais caro para o desastre.

P: Com a inteligência artificial ganhando força tanto para criar defesas quanto para orquestrar ataques mais complexos, como podemos garantir que nossa estratégia de segurança de rede não fique obsoleta amanhã?

R: Essa é a grande questão do momento, e vou ser sincero: não existe uma “bala de prata” que resolva tudo para sempre. Lembro quando a IA era coisa de filme de ficção científica, e hoje ela está na linha de frente do ataque e da defesa.

A chave para não ficar obsoleto é a adaptabilidade e a inteligência preditiva. Você precisa investir em soluções de segurança que já utilizam inteligência artificial e aprendizado de máquina para detectar padrões anormais, identificar ameaças emergentes e até prever onde o próximo ataque pode vir.

Isso significa olhar para firewalls de próxima geração (NGFWs), sistemas de detecção e resposta de endpoint (EDR) e plataformas de gerenciamento de informações e eventos de segurança (SIEM) que têm essa capacidade.

Mais do que isso, é fundamental manter-se atualizado, participar de comunidades de segurança, trocar experiências e, principalmente, não ter medo de reavaliar sua estratégia.

O adversário não para de evoluir, e nós também não podemos. É um jogo de gato e rato constante, e quem for mais ágil e souber usar a tecnologia a seu favor, tanto para se defender quanto para entender o inimigo, sai na frente.

Não é sobre ter a tecnologia mais cara, mas a mais inteligente e adaptável ao seu contexto.

📚 Referências

Wikipedia Encyclopedia

구글 검색 결과

구글 검색 결과

구글 검색 결과

구글 검색 결과

구글 검색 결과